Тема 1.6. Обеспечение безопасности информационных систем

Тема 1.6. Обеспечение безопасности информационных

систем

1.

Защита информации

и информационная безопасность.

2. Правовые основы защиты информации.

Если говорить о

проблемах компьютерной безопасности, то просматриваются несколько аспектов, а

именно: информационная безопасность, безопасность самого компьютера и

организация безопасной работы человека с компьютерной техникой.

Абсолютной защиты быть не может.

Бытует такое мнение: установил защиту и можно ни о чем не беспокоиться.

Полностью защищенный компьютер — это тот, который стоит под замком в

бронированной комнате в сейфе, не подключен ни к какой сети (даже электрической)

и выключен. Такой компьютер имеет абсолютную защиту, однако использовать

его нельзя.

Первой угрозой безопасности

информации можно считать некомпетентность пользователей. Если мы говорим об

информации, хранящейся в компьютере на рабочем месте, то также серьезную угрозу

представляют сотрудники, которые чем-либо не довольны, например

зарплатой.

Одна из проблем подобного рода —

это так называемые слабые пароли. Пользователи для лучшего запоминания выбирают

легко угадываемые пароли. Причем проконтролировать сложность пароля

невозможно. Другая проблема — пренебрежение требованиями безопасности. Например,

опасно использовать непроверенное или пиратски изготовленное программное

обеспечение. Обычно пользователь сам «приглашает» в систему вирусы и

«троянских коней».

Чем шире развивается Интернет,

тем больше возможностей для нарушения безопасности наших компьютеров, даже если

мы и не храним в них сведения, содержащие государственную или коммерческую

тайну. Нам угрожают хулиганствующие хакеры, рассылающие вирусы, чтобы просто

позабавиться; бесконечные любители пожить за чужой счет; нам угрожают наша

беспечность (ну что стоит раз в день запустить антивирус!) и беспринципность

(как же отказаться от дешевого пиратского ПО, возможно, зараженного

вирусами?).

За последнее время в Интернете резко увеличилось число вирусных, а также «шпионских» программ типа «троянского коня» и просто краж паролей нечистоплотными пользователями.

1. Безопасность в информационной

среде

Любая технология на каком-то

этапе своего развития приходит к тому, что соблюдение норм безопасности

становится одним из важнейших требований. И лучшая защита от нападения — не

допускать нападения. Не стоит забывать, что мешает работе не система

безопасности, а ее отсутствие.

С точки зрения компьютерной

безопасности каждое предприятие обладает своим собственным корпоративным

богатством — информационным. Его нельзя спрятать, оно должно активно

работать. Средства информационной безопасности должны обеспечивать

содержание информации в состоянии, которое описывается тремя категориями

требований: доступность, целостность и конфиденциальность. Основные

составляющие информационной безопасности сформулированы в Европейских

критериях, принятых ведущими странами Европы:

•

доступность информации —

обеспечение готовности системы к обслуживанию поступающих к ней

запросов;

•

целостность информации —

обеспечение существования информации в неискаженном

виде;

• конфиденциальность информации — обеспечение доступа к информации только авторизованному кругу субъектов.

2. Классификация средств защиты

Классификацию мер защиты можно

представить в виде трех уровней.

Законодательный уровень.

В Уголовном кодексе

РФ имеется глава 28. Преступления в сфере компьютерной

информации. Она содержит три следующих статьи:

·

статья 272. Неправомерный

доступ к компьютерной информации;

·

статья 273. Создание,

использование и распространение вредоносных программ для

ЭВМ;

·

статья 274. Нарушение правил

эксплуатации ЭВМ, системы ЭВМ или их сети.

Административный и процедурный

уровни. На

административном и процедурном уровнях формируются политика

безопасности и комплекс процедур, определяющих действия персонала в штатных

и критических ситуациях. Этот уровень зафиксирован в руководящих документах,

выпущенных Гостехкомиссией

РФ и ФАПСИ.

Программно-технический

уровень. К этому уровню

относятся программные и аппаратные средства, которые составляют технику

информационной безопасности. К ним относятся и идентификация пользователей,

и управление доступом, и криптография, и экранирование, и многое

другое.

И если законодательный и

административный уровни защиты не зависят от конкретного пользователя

компьютерной техники, то программно-технический уровень защиты информации каждый

пользователь может и должен организовать на своем

компьютере.

3. Программно-технический уровень

защиты

Не будем рассматривать

существующие сложные программно- аппаратные криптографические комплексы,

ограничивающие доступ к информации за счет шифров, а также программы

тайнописи, которые могут «растворять» конфиденциальные материалы в объемных

графических и звуковых файлах. Использование таких программ может быть оправдано

лишь в исключительных случаях.

Обычный пользователь, такой как

мы с вами, как правило, не является профессиональным шифровальщиком или

программистом, поэтому нас интересуют «подручные» средства защиты

информации. Рассмотрим средства защиты информации и попробуем оценить

их надежность. Ведь знание слабых мест защиты может уберечь нас от многих

неприятностей.

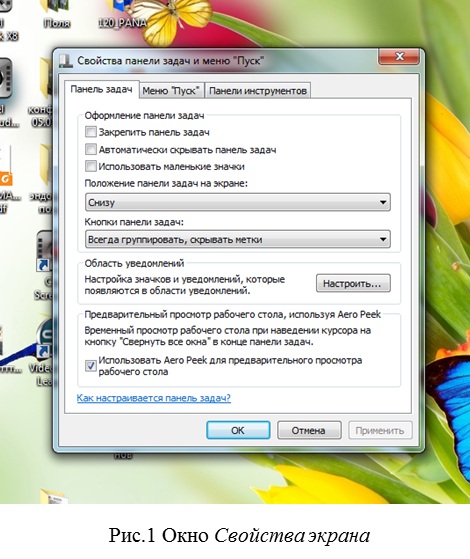

Первое, что обычно делает

пользователь персонального компьютера — ставит два пароля: один пароль в

настройках BIOS и другой — на заставку экрана. Защита на уровне

BIOS будет требовать ввод пароля при загрузке

компьютера, а зашита на заставке экрана перекроет доступ к информации при

прошествии определенного, вами заданного, времени бездействия

компьютера.

Установка пароля на уровне BIOS — достаточно тонкий процесс, требующий определенных навыков работы с настройками компьютера, поэтому желательно его устанавливать с коллегой, имеющим достаточный опыт такой деятельности.

Пароль на заставку экрана поставить не так сложно, и его может поставить сам пользователь.

Для задания пароля на заставку

необходимо выполнить следующие действия: нажмите кнопку

Пуск, выберите команды

Настройка и Панель управления, дважды щелкните по

значку

Экран и в открывшемся окне Свойства экрана (рис.

1) выберите вкладку

Заставка. Задайте вид заставки, установите временной

интервал (предположим, 1 мин), установите флажок

Пароль и нажмите на кнопку

Изменить.

Для задания пароля на заставку

необходимо выполнить следующие действия: нажмите кнопку

Пуск, выберите команды

Настройка и Панель управления, дважды щелкните по

значку

Экран и в открывшемся окне Свойства экрана (рис.

1) выберите вкладку

Заставка. Задайте вид заставки, установите временной

интервал (предположим, 1 мин), установите флажок

Пароль и нажмите на кнопку

Изменить.

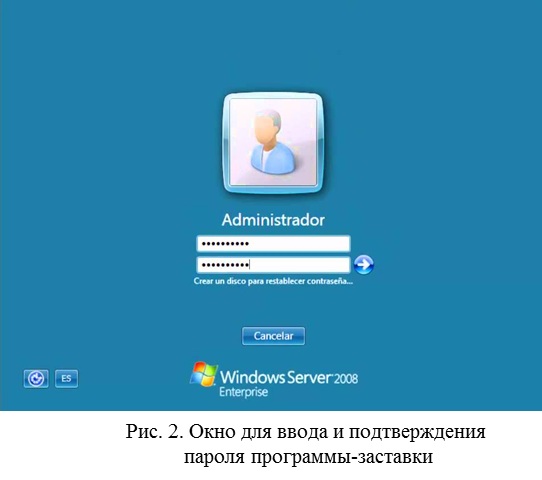

В открывшемся окне Изменение

пароля (рис. 2) введите пароль на заставку экрана, затем

повторно его наберите для подтверждения и нажмите на кнопку

ОК.Если вы решили сами снять пароль на заставку, то

проделайте все вышеизложенные процедуры, только в окне Изменение

пароля не следует ничего набирать, а просто нажмите на

кнопку

ОК. Пароль будет снят. После установки паролей можно считать, что первый

уровень защиты вы сделали, и информационная защита обеспечена. Однако не

минимум три способа разрушить эту защиту.

В открывшемся окне Изменение

пароля (рис. 2) введите пароль на заставку экрана, затем

повторно его наберите для подтверждения и нажмите на кнопку

ОК.Если вы решили сами снять пароль на заставку, то

проделайте все вышеизложенные процедуры, только в окне Изменение

пароля не следует ничего набирать, а просто нажмите на

кнопку

ОК. Пароль будет снят. После установки паролей можно считать, что первый

уровень защиты вы сделали, и информационная защита обеспечена. Однако не

минимум три способа разрушить эту защиту.Первый способ — воспользоваться одной из лазеек, часто предусмотренных производителями системной платы, так называемым «универсальным паролем для забывчивых людей». Обычный пользователь, каковыми мы и являемся, как правило, его не знает.

Можно использовать второй

способ взлома секретности: снимите кожух компьютера,

выньте примерно на 20...30 мин литиевую батарейку на системной плате, после

чего вставьте ее обратно. После этой операции BIOS на 99 %

забудет все пароли и пользовательские настройки. Кстати, если вы сами

забыли пароль, что достаточно часто случается на практике, то можно

воспользоваться именно этим способом.

Третий

способ узнать постороннему лицу

нашу защищенную информацию — вынуть из компьютера жесткий диск и подключить его

к другому компьютеру в качестве второго устройства. А дальше без проблем можно

читать и копировать чужие секреты. При определенном навыке эта процедура

занимает 15...20 мин.

Так что постарайтесь при вашем длительном отсутствии просто не допускать посторонних лиц в помещение, где находится компьютер.

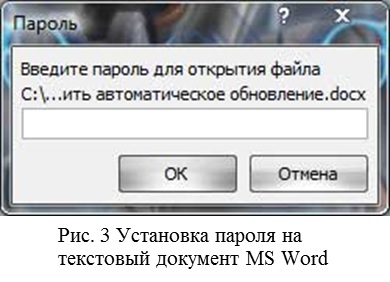

Установка паролей на

документ

Известно, что любое приложение MS Office позволяет закрыть любой документ паролем, и многие

успешно пользуются этим проверенным средством (рис. 3)

Известно, что любое приложение MS Office позволяет закрыть любой документ паролем, и многие

успешно пользуются этим проверенным средством (рис. 3)

Для установки пароля на

текстовый документ необходимо его открыть, далее в меню

Сервис выберите команду

Параметры. В открывшемся окне на вкладке

Сохранение наберите пароль для открытия файла вашего

документа, сделайте подтверждение его повторным набором и нажмите на

кнопку

ОК.

В документации к MS Office ничего

не говорится о криптостой- кости используемых схем парольной защиты, есть только

фраза: «Внимание! Забытый пароль восстановить невозможно». В версии MS Office-2000 на открытие файлов MS Word предусмотрена сравнительно надежная защита. Защита

электронных таблиц MS Excel и

пользовательской информации MS Outlook более

слабая, чем у текстовых документов.

Обычному пользователю, не

имеющему конкретной цели узнать вашу информацию, вскрыть пароль практически

невозможно. Однако и специалисту-взломщику при использовании современного

компьютера на взлом пароля методом прямого перебора вариантов понадобится

примерно один месяц.

Парольная защита, входящая в

комплект многих архиваторов, вполне может уберечь документ от посторонних глаз.

В сети Интернет можно найти ряд специальных программ «шифрования» отдельных

документов и целых разделов винчестера, однако стопроцентной гарантии от

взлома паролей они не дают. Осложнить процесс взлома защиты вы можете, используя

достаточно длинные и сложные пароли, исключающие ваше имя, фамилию и

телефон. Лучше всего в качестве пароля выбирать фразу, в которой

отсутствует осмысленная информация об авторе пароля. Скажем, фразу типа

«Остались от козлика ножки да рожки» можно считать почти идеальным паролем —

достаточно длинным и бессмысленным относительно

автора.

Напоследок дадим несколько

коротких практических советов по защите и резервному копированию ваших

данных.

Полезные

советы. Как защитить данные?

•

Установите пароли на

BIOS и на экранную заставку.

•

Исключите доступ посторонних

лиц к вашему компьютеру,

•

Создайте аварийную

загрузочную дискету.

•

Систематически делайте

резервное копирование данных.

•

Регулярно очищайте

Корзину с удаленными файлами.

•

Устанавливайте пароли на

файлы с важной информацией.

•

При установке пароля не

используйте ваше имя, фамилию, телефон.

•

Проводите архивацию

файлов.

•

После удаления большого

количества файлов, но не реже одного раза в месяц, производите дефрагментацию

жесткого диска.

Говоря о безопасности

информации, мы сознательно глубоко не затрагивали проблему компьютерных вирусов,

и могло сложиться мнение, что такая проблема не актуальна. Ничего

подобного! Борьба с вирусами — это несомненно часть информационной

безопасности, просто мимоходом говорить о такой важной проблеме неправильно.

Борьба с вирусами — это тема отдельного разговора.

4. Защита от

компьютерных вирусов

Вы глубоко ошибаетесь, если

считаете, что лично вам вторжение вирусов не грозит. Компьютеры,

установленные у вас на работе и дома, да и сама сеть Интернет являются

настоящим рассадником потенциально опасных компьютерных

инфекций.

Компьютерные вирусы — это

программы, творящие на компьютере всевозможные безобразия, начиная с выдачи

раздражающих экранных сообщений и кончая устройством полного хаоса на

жестком диске.

Как правило, компьютер послушен

своему хозяину, но если вы заметили какие-либо странности в его поведении,

следует прежде всего проверить программное обеспечение на наличие

вируса.

Некоторые компьютерные вирусы

совершенно безвредны, однако многие из них способны нанести серьезный ущерб

вашей информации.

История

возникновения компьютерных вирусов

Возникновение компьютерных

вирусов связано с идеей создания самовоспроизводящихся программ и уходит

корнями в пятидесятые годы. В 1951 г. Дж. Нейман предложил метод создания

самовоспроизводящихся механизмов. Затем идея вирусоподобных программ

неоднократно возрождалась. И после опубликования в 1959 г. в одном из

американских журналов материалов на эту тему, Ф. Шталь запрограммировал

биокибернетическую модель существ, питающихся словами, размножающихся и

пожирающих себе подобных.

Весной 1977 г. появился первый

персональный компьютер фирмы Apple (Macintosh), а уже к середине

1983 г. общее количество проданных персональных компьютеров превысило 3 млн

штук. Тогда уже появились первые банки свободно распространяемых программ и

данных — BBS, куда любой программист мог

переслать свою программу, а любой пользователь сети мог ее взять и

запустить на своем компьютере.

Именно в тот момент возникли

реальные возможности создания и быстрого распространения компьютерных

вирусов. Тогда и получил развитие новый вид хулиганства — компьютерный,

когда некая программа-вандал после выполнения какого-то условия или через

некоторое время уничтожала данные на компьютере

пользователя.

Мир помнит несколько случаев

массового заражения компьютеров. Так, в 1987 г. было целых три таких

эпидемии. Так называемый Пакистанский вирус только в США заразил более 18

тыс. компьютеров; Лехайский вирус в течение нескольких дней уничтожил

содержимое нескольких сотен личных дискет и дискет библиотеки

вычислительного центра одноименного университета США, заразив около 4 тыс. ПК, а

в конце того же года в Иерусалимском университете был обнаружен вирус,

который за короткое время распространился по всему цивилизованному миру,

заразив только в США порядка 3 тыс. ПК.

Крупный всплеск вирусной

эпидемии был зарегистрирован в 1999 г. Вирус «Чернобыль», созданный тайваньским

офицером, 26 апреля 1999 г., в годовщину чернобыльской аварии, вывел из строя

огромное число компьютеров по всему миру.

Очередной пик вирусной атаки

пришелся на 1 августа 2001 г., когда активизировался новый сетевой вирус-«червь»

Code Red Worm. Атаке подверглись операционные системы Windows-2000, -NT. Только 19 июля 2001 г. этот вирус вывел из строя 230

тыс. серверов.

В настоящее время насчитывается

уже порядка 20 тыс. различных вирусов и ежемесячно на волю вырываются до

трехсот новых экземпляров. В России издана уникальная вирусная

энциклопедия, содержащая описание 26 тыс. компьютерных вирусов и даже

демонстрацию эффектов, производимых ими.

Точного научно-технического

определения этого явления до сих пор не существует. Можно сказать, что

компьютерный вирус — это программа, нарушающая нормальную работу других программ

и компьютерной техники. Она обладает способностью самовоспроизведения,

распространения, внедрения в другие программы. Действия вируса зависят от

фантазии, квалификации и нравственных принципов его

создателя.

Характеры вирусов в какой-то

мере отражают сущность их творцов — иногда это простые, шутливые и

безобидные программы, но встречаются и чрезвычайно коварные, агрессивные и

разрушительные экземпляры. Их названия говорят сами за себя:

«Марихуана», «Террорист», «Киллер», «Захватчик».

Что же реально может вирус?

Существует мнение, что человек может заразиться от техники компьютерными

вирусами. Путаница происходит от использования одного и того же термина —

вирус. Подчеркнем, что компьютерный вирус — это условное наименование

специфических компьютерных программ, которые по своему механизму действия

схожи с биологическими вирусами.

Компьютерные вирусы могут

заразить только себе подобных, т.е. программы, поэтому программы надо

защищать.

Действие большинства вирусов не

ограничивается только размножением или безобидными шутками. Вирусы могут

разрушать изображение на экране, выводить на экран неприличные надписи,

замедлять работу компьютера, исполнять различные мелодии, без разрешения удалять

файлы и каталоги, уничтожая информацию.

Как инфекция передается от

человека к человеку, так и компьютерные вирусы переходят от одного

компьютера к другому, изменяя имеющиеся файлы и дописывая в них свой код. При

запуске зараженной программы или при открытии поврежденного файла данных

вирус загружается в системную память компьютера, откуда пытается поразить

другие программы и файлы.

Чтобы успешно бороться с

вирусами, надо их знать. Рассмотрим наиболее распространенные типы вирусов,

с которыми вы в любой момент можете столкнуться.

Макровирусы. Эти вирусы распространяются зараженными файлами

данных и учиняют разгром, используя механизм макросов программы-хозяина. Они

распространяются значительно быстрее любых других компьютерных вирусов, так как

поражаемые ими файлы данных используются наиболее часто. Хакеры используют языки

программирования таких популярных программ, как Word и

Excel, чтобы искажать написание

слов, изменять содержание документов и даже удалять файлы с жестких

дисков.

Вирусы,

поражающие загрузочный сектор и главную загрузочную

запись. В качестве примера

можно назвать вирусы «Микеланд- жело», «Килрой», «Джек-Потрошитель». Они

передаются с компьютера на компьютер через зараженные дискеты. При

обращении к дисководу, в который установлена такая дискета,

операционная система считывает и выполняет вирусный

код.

Пожалуй, самый знаменитый вирус

«Микеланджело», заставивший трепетать весь компьютерный мир, заслуживает

того, чтобы ему было уделено некоторое внимание. Ежегодно 6 марта, в день

рождения Микеланджело, вирус производил свою главную атаку, заменяя содержимое

секторов жестких дисков случайными данными. Эффект ужасающий: восстановить

информацию уже нельзя.

Файловые

вирусы. Они внедряются в

исполняемые файлы и делают свое черное дело, когда вы запускаете зараженную

программу.

«Бомбы

замедленного действия» и «троянские кони». Это особые разновидности вирусов, поражающих

загрузочные секторы и файлы. До наступления определенной даты или определенного

события они «дремлют» в компьютере, а затем активизируются и наносят

удар.

Однако четкого разделения между

ними не существует, и все они могут использовать комбинацию вариантов

взаимодействия — своеобразный вирусный «коктейль».

Троянские программы действуют

подобно «троянскому коню» из греческой мифологии. Они искусно маскируются под

личиной какой-либо полезной программы, но стоит заинтересованному пользователю

установить и запустить подобную программу на своем компьютере, как она незаметно

начинает выполнять свою скрытую вражью функцию.

После того как «троянец»

выполнит свою задачу, программа может самоуничтожаться, тем самым затрудняя

обнаружение истинных причин «пожара» на вашем компьютере. Троянские

программы часто используются для первоначального распространения

вирусов.

Логической

бомбой называют программу

(или ее отдельные модули), которая при выполнении условий, определенных ее

создателем, осуществляет несанкционированные действия, например при

наступлении обусловленной даты или, скажем, появлении или исчезновении

какой-либо записи в базе данных происходит разрушение программ или

БД.

Известен случай, когда

программист, разрабатывавший систему автоматизации бухгалтерского учета,

заложил в нее логическую бомбу, и, когда из ведомости на получение зарплаты

исчезла его фамилия, специальная программа-бомба уничтожила всю

систему.

Полиморфные вирусы. Как подсказывает само название, каждый раз, когда

такой вирус заражает систему, он меняет обличье, дабы избежать выявления

антивирусными программами. Новые изощренные полиморфные вирусы значительно

труднее обнаружить и куда сложнее нейтрализовать, поскольку при заражении

каждого нового файла они изменяют свои характеристики.

Вирусы

многостороннего действия.

Хитроумные гибриды, одновременно с файлами поражающие загрузочные секторы

или главную загрузочную запись.

4. Организация

защиты от компьютерных вирусов

Компьютерные вирусы представляют

реальную угрозу безопасности вашего компьютера, и, как водится, лучший

способ лечения — это профилактика заболевания.

И если уж ваш компьютер

подхватил вирус, вам не удастся с ним справиться без специальных средств —

антивирусных программ.

Что должна

делать антивирусная программа?

• Проверять системные области на

загрузочном диске при включении компьютера.

•

Проверять файлы на

установленных в дисковод сменных носителях.

•

Предоставлять возможность

выбора графика периодичности проверки жесткого диска.

•

Автоматически проверять

загружаемые файлы.

•

Проверять исполняемые файлы

перед их запуском.

• Обеспечивать возможность обновления версии через Интернет

4. Правовые основы защиты

информации

Правовые основы защиты

информации – это законодательный орган защиты

информации, в котором можно выделить до 4 уровней правового обеспечения

информационной безопасности информации и информационной безопасности

предприятия.

Первый уровень правовой основы защиты

информации

Первый уровень правовой охраны

информации и защиты состоит из международных договоров о защите информации и

государственной тайны, к которым присоединилась и Российская Федерация с целью

обеспечения надежной информационной безопасности РФ. Кроме того, существует

доктрина информационной безопасности РФ, поддерживающая правовое обеспечение

информационной безопасности нашей страны.

Правовое обеспечение информационной безопасности

РФ:

-

Международные конвенции об охране информационной собственности, промышленной собственности и авторском праве защиты информации в интернете;

-

Конституция РФ (ст. 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений);

-

Гражданский кодекс РФ (в ст. 139 устанавливается право на возмещение убытков от утечки с помощью незаконных методов информации, относящейся к служебной и коммерческой тайне);

-

Уголовный кодекс РФ (ст. 272 устанавливает ответственность за неправомерный доступ к компьютерной информации, ст. 273 — за создание, использование и распространение вредоносных программ для ЭВМ, ст. 274 — за нарушение правил эксплуатации ЭВМ, систем и сетей);

-

Федеральный закон «Об информации, информатизации и защите информации» от 20.02.95 № 24-ФЗ (ст. 10 устанавливает разнесение информационных ресурсов по категориям доступа: открытая информация, государственная тайна, конфиденциальная информация, ст. 21 определяет порядок защиты информации);

-

Федеральный закон «О государственной тайне» от 21.07.93 № 5485-1 (ст. 5 устанавливает перечень сведений, составляющих государственную тайну; ст. 8 — степени секретности сведений и грифы секретности их носителей: «особой важности», «совершенно секретно» и «секретно»; ст. 20 — органы по защите государственной тайны, межведомственную комиссию по защите государственной тайны для координации деятельности этих органов; ст. 28 — порядок сертификации средств защиты информации, относящейся к государственной тайне); Защита информации курсовая работа.

-

Федеральные законы «О лицензировании отдельных видов деятельности» от 08.08.2001 № 128-ФЗ, «О связи» от 16.02.95 № 15-ФЗ, «Об электронной цифровой подписи» от 10.01.02 № 1-ФЗ, «Об авторском праве и смежных правах» от 09.07.93 № 5351-1, «О право вой охране программ для электронных вычислительных машин и баз данных» от 23.09.92 № 3523-1 (ст. 4 определяет условие признания авторского права — знак © с указанием правообладателя и года первого выпуска продукта в свет; ст. 18 — защиту прав на программы для ЭВМ и базы данных путем выплаты компенсации в размере от 5000 до 50 000 минимальных размеров оплаты труда при нарушении этих прав с целью извлечения прибыли или путем возмещения причиненных убытков, в сумму которых включаются полученные нарушителем доходы).

Как видите, правовое обеспечение

информационной безопасности весьма на высоком уровне, и многие компании могут

рассчитывать на полную экономическую информационную безопасность и правовую

охрану информации и защиту, благодаря ФЗ о защите

информации.

Второй уровень правовой защиты

информации

На втором уровне правовой охраны

информации и защиты (ФЗ о защите информации) – это подзаконные акты: указы

Президента РФ и постановления Правительства, письма Высшего Арбитражного Суда и

постановления пленумов ВС РФ.

Третий уровень правового обеспечения

системы защиты экономической информации

К данному уровню обеспечения правовой

защиты информации относятся ГОСТы безопасности информационных технологий и

обеспечения безопасности информационных систем.

Также на третьем уровне безопасности

информационных технологий присутствуют руководящие документы, нормы, методы

информационной безопасности и классификаторы, разрабатывающиеся государственными

органами.

Четвертый уровень стандарта

информационной безопасности

Четвертый уровень стандарта

информационной безопасности защиты конфиденциальной информации образуют

локальные нормативные акты, инструкции, положения и методы информационной

безопасности и документация по комплексной правовой защите информации рефераты

по которым часто пишут студенты, изучающие технологии защиты информации,

компьютерную безопасность и правовую защиту информации.

Работа антивирусных программ "Ревизоры"

Работа антивирусных программ "Блокировщики"

Работа антивирусных программ "Полифаки"